들어가기 앞서.. 개념정리시간...

=================================================================

- 가상화 솔루션 (docker, vmware ...)

- 클라우드 서비스로 이전한 ICT 인프라

>> 물리적인 서버 구매할 필요없고,

서버 운영위한 건물 필요 없고,

서버구축운영 인력 필요 없음

대신, 클라우드 서비스 이용하여 ICT 인프라 구축 / 운영하는 담당자 필요.

(* public cloud 서비스)

*** 테라폼 - 코드 기반으로 클라우드 구축 (리소스 자동 생성)

* 가상화 / 클라우드 +) 네트워크,리눅스는 기본.

=================================================================

***

[On-Premise]

[Iaas] 윈도우 미포함 PC 느낌

[Paas] 스마트폰 (IOS / Android / ..)

[SaaS] 스마트폰 처음 구매했을 때 기본 설치되는 프로그램들까지 포함?

=================================================================

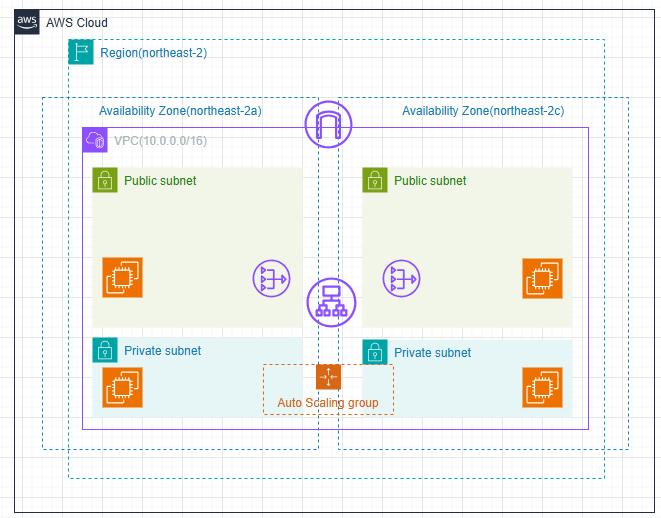

- 가용영역 (Availability Zone) => 우리나라는 4개.

=================================================================

AWS 아키텍처 아이콘

https://aws.amazon.com/ko/architecture/icons/

https://d1.awsstatic.com/webteam/architecture-icons/q2-2024/AWS-Architecture-Icon-Decks.pptx.d6671530ea426cd7ff7fb00423bccb120bfc69df.zip

Azure 아키텍처 아이콘

https://learn.microsoft.com/ko-kr/azure/architecture/icons/

=================================================================

다이어그램 그리기

https://app.diagrams.net/

AWS / Groups

AWS / Compute

=> 시스템 => 그룹으로..

**

============================================================

* Security group (시스템이 사용하는 기본 방화벽 - Windows Defender / firewallD 같은?)

** CCNA - Access list에서 볼 수 있음.

============================================================

/*

답변

CCNA에서의 액세스 리스트(Access List)는 네트워크 트래픽을 필터링하고 제어하기 위해 사용되는 규칙의 집합입니다. 주로 라우터와 스위치에서 사용되며, 특정 패킷이 네트워크를 통과할 수 있도록 허용하거나 차단하는 역할을 합니다. 액세스 리스트는 다음과 같은 두 가지 주요 유형이 있습니다.

1. 표준 액세스 리스트 (Standard Access List)

기본 기능: IP 주소 기반으로 트래픽을 필터링합니다.

구성: 주로 소스 IP 주소를 기준으로 허용 또는 차단합니다.

번호: 1-99 또는 1300-1999 사이의 번호로 식별됩니다.

예시: 특정 IP 주소에서 오는 패킷을 허용하거나 차단할 수 있습니다.

2. 확장 액세스 리스트 (Extended Access List)

기본 기능: 소스 및 목적지 IP 주소, 프로토콜(예: TCP, UDP), 포트 번호 등을 기반으로 더 세부적인 제어를 제공합니다.

구성: 다양한 조건을 결합하여 트래픽을 필터링할 수 있습니다.

번호: 100-199 또는 2000-2699 사이의 번호로 식별됩니다.

예시: 특정 포트로 들어오는 HTTP 트래픽만 허용하거나 FTP 트래픽을 차단할 수 있습니다.

액세스 리스트의 활용

보안: 불필요한 트래픽을 차단하여 네트워크 보안을 강화합니다.

트래픽 관리: 특정 트래픽을 우선 처리하여 네트워크 성능을 개선합니다.

*/

============================================================

** Auto Scaling group => 쿠버네티스의 Replica set 과 같은 느낌

>> CPU / MEMORY 혼잡할 때 알아서 늘려주고(MAX 값에 따라 ) 안정화가 진행되면 다시 줄여준다.

>> 네트워크 트래픽 기준도 포함.

============================================================

** Virtual Private Cloud (VPC) =>> 가상 네트워크 (공인IP로 하면 중첩 문제가 생긴다. - AWS 전용 공인 IP가 부여되기에.)

============================================================

(참고사항)

IPV4 -> 32비트

=> prefix가 16이면?

8bit.8bit.8bit.8bit

---------

10.0.0.0/16

=> 10.0.X.X

* 사설 IP 주소 (RFC 1918)

A Class 10.0.0.0 ~ 10.255.255.255

B Class 172.16.0.0 ~ 172.31.255.255

C Class 192.168.0.0 ~ 192.168.255.255

============================================================

** public subset (외부 접근 가능 네트워크) (DMZ 같은 느낌) => 보통 웹 서버 같은 애들.

** Private subnet (외부 접근 불가 네트워크) => DB / INTRANET / .. 서버 등등.

(같은 VPC안에 있으면 PUBLIC / PRIVATE 서로 NETWORK 접속 가능.

=============================================================

(참고사항)

/*

DMZ와 퍼블릭 서브넷의 비유

위치:

DMZ:

내부 네트워크와 외부 인터넷 사이에 위치합니다.

보안이 강화된 영역으로, 외부에서 접근할 수 있지만 내부 네트워크와는 분리되어 있습니다.

퍼블릭 서브넷:

인터넷과 직접 연결된 서브넷으로,

외부에서 접근이 가능하지만, DMZ처럼 내부 네트워크와는 격리된 구조입니다.

목적:

DMZ: 웹 서버, 메일 서버, DNS 서버 등 외부에서 접근해야 하는 서비스들을 호스팅합니다.

이러한 서비스는 공격의 대상이 될 수 있으므로, 내부 네트워크를 보호하기 위해 DMZ에서 격리합니다.

퍼블릭 서브넷: 일반적으로 인터넷 서비스를 제공하는 자원(예: 웹 서버 등)을 호스팅하며,

외부 사용자와의 상호작용을 위해 사용됩니다.

보안:

DMZ: 방화벽 및 보안 장치로 보호되어 있으며, 내부 네트워크와의 통신은 엄격하게 제어됩니다.

DMZ에 있는 서버는 공격받을 위험이 높기 때문에, 추가적인 보안 조치가 필요합니다.

퍼블릭 서브넷: 외부와의 직접적인 연결이 가능하지만, DMZ보다 보안이 덜 강화된 경우가 많습니다.

따라서, 공격에 더 취약할 수 있습니다.

*/

=============================================================

** AWS / Network & Content Delivery

>> internet gateway 그림 부착.

** NAT (출발지 사설 IP를 NAT를 거쳐 공인 IP로 변환해주는 역할)

예)

=============================================================

** AWS / Network & Content Delivery

>> NAT Gateway 그림 부착

=============================================================

AWS / Compute

>> EC2 그림 부착.

=============================================================

** AWS / Groups

>> Auto Scaling Group

=============================================================

** AWS / Network & Content Delivery

>> Application Load Balancer

=============================================================

(다이어그램 그리기 파트 끝)

=============================================================

page.8

- AMI (Amazon Machine Image)

- EC2 (Elastic Compute Cloud)

* amazon linux는 redHat 계열..

* 인스턴스 -- t3.micro 사용 예정. / 복습용으론 t2.micro 프리티어용 사용.

[Storage 관련 => s3, EBS, EFS] (별도 저장)

* Bucket

>> Amazon S3(Simple Storage Service)에서 데이터를 저장하는 기본 단위.

/*

S3를 권장하는 편.

EBS는 블록 스토리지로,

고성능과 데이터베이스와 같은 I/O 집약적인 애플리케이션에 적합합니다.

그러나 가용 영역에 종속적이며 단일 인스턴스에서만 사용할 수 있습니다.

EFS는 파일 스토리지로,

여러 인스턴스에서 동시에 접근할 수 있는 장점이 있지만,

성능이 상대적으로 낮고 비용이 더 높을 수 있습니다.

*/

- ROUTE 53

DNS 서비스 관련 (UDP 53)

* gabia에서 도메인 구매 예정.

- Lambda (개발 환경 구성)

- SES (이메일 서비스)

..

- Router -> subnet(public / private) 있으면 만들 필요 없음 (라우팅 테이블이 자동으로 생성된다.)

- NAT GATEWAY (PUBLIC 쪽에 만들어줘야 PRIVATE도 외부와 통신 가능)

[ELB] 로드밸런서.

- ALB (L7 LOAD BALANCER)

- NLB (L4 LOAD BALANCER)

>> NLB의 경우 TCP 헤더의 출발지 IP와 포트(Source Port)번호를 보고 분산을 판단. (TCP,UDP)

>> ALB는 상위 헤더 계층의 정보까지 확인 (HTTP)

- CloudFront

* CDN 서버 (caching server 사용) => 캐시 서버가 속한 곳을 Edge Location이라고 한다.

=============================================================

4) 데이터베이스

RDS -> SaaS 서비스에 가까워서 비용은 많이 나간다.

Aurora -> AWS에서 개발한 DB. >> 수업에선 이걸 쓸 듯 하다.

5) 인증 및 보안

- IAM

- MFA (일회용 패스워드 입력 추가-주기적으로 변경됨.)

..

- NACL

..

- WAF (WEB 전용)

* 일반적인 방화벽은 IP와 TCP를 보고 방어하지만 WAF는 Application 단 내용까지 보고 판단.

- Shield (보안)

6) 관리 및 로그 * IaC (Intrastructure as Code)

- CloudFormation은 aws 전용.

>> 따라서, 테라폼을 이용하면 여러 public cloud 환경에서도 사용가능하다.

- CloudWatch (모니터링용) * syslog와 비슷한 맥락.

..

*(참고) Queing service : 데이터 입출력에 대한 순서를 정해주는 서비스?

=============================================================